Introduzione

È possibile integrare Docebo con Auth0 per la gestione del single sign-on. Questa integrazione permette agli utenti di connettersi a Docebo utilizzando le stesse credenziali delle sessioni attive in altre piattaforme web. Questa integrazione è disponibile anche per gli utenti dell'app Extended Enterprise di Docebo.

Attenzione! I domini personalizzati di Auth0 non sono supportati da Docebo per l'autenticazione con Auth0.

Attivazione dell'app in Docebo

Attivare l'app Auth0 come descritto nell'articolo della knowledge base dedicato alla gestione di applicazioni e funzionalità. L'app si trova nella scheda Single Sign On.

Dopo l’attivazione è possibile iniziare la configurazione. Fare riferimento alla sezione che segue per ulteriori informazioni.

Configurare l’integrazione in Auth0

Consiglio d'utilizzo: Quando si configurano un'integrazione SSO e un dominio personalizzato definito nella Gestione domini per la stessa piattaforma, consigliamo di configurare prima il dominio personalizzato. Gli URL degli endpoint necessari all'integrazione SSO dipendono dell'URL della piattaforma.

Connettersi al proprio account Auth0, quindi premere il pulsante New Application nella dashboard. Inserire il nome della propria App e selezionare il tipo di client dalla finestra pop up. Il tipo di client non è rilevante per questa integrazione. Fare riferimento alla documentazione Auth0 (si apre in una nuova scheda) per informazioni riguardo i tipi di client.

Premere Create per terminare. Alla fine della creazione, spostarsi alla scheda Settings per salvare il Domain, il Client ID e i Client Secret generati automaticamente. Cliccare il bottone Review Client Secret sulla destra del campo Client Secret. È necessario inserire questi tre campi nei campi corrispondenti della pagina delle configurazione di Auth0 della piattaforma.

Inserire l'URL della propria piattaforma nel campo Allowed Callback URLs e nel campo Allowed Web Origins. Per il campo Allowed Callback URLs è necessario inserire delle informazioni dopo l'URL della piattaforma, in questo formato:

Inserire l'URL della propria piattaforma nel campo Allowed Callback URLs e nel campo Allowed Web Origins. Per il campo Allowed Callback URLs è necessario inserire delle informazioni dopo l'URL della piattaforma, in questo formato:

https://mylmsurl.docebosaas.com/learn/auth0/login

Per chi ha attivato Auth0 per la propria App Mobile, in caso di rebranding dell'app attraverso il Generatore di app mobile personalizzate di Docebo, è necessario definire il Package name (per Android) e il Bundle ID (per IOS) nel campo Allowed callback URLs. Il formato delle URL di callback per le app mobile che utilizzano il rebranding di Docebo è il seguente:

com.yourcompany.yourapp

In fondo alla pagina, premere Show Advanced Settings nella scheda Settings per il client Auth0. Nella sezione Advanced Settings, selezionare la scheda Certificates, copiare il testo del campo Signing Certificate e incollarlo nel campo corrispondente nella pagina di configurazione di Auth0 in Docebo. È possibile scaricare il certificato, ma non è obbligatorio ai fini della configurazione. Opzionalmente, è possibile scaricare il certificato come riferimento, se necessario. Il resto della configurazione si esegue direttamente in Docebo.

Configurare l’app in Docebo

Accedere al Menu Amministrazione dall’icona ingranaggio in alto alla pagina, cercare la sezione Auth0 nel menu, quindi premere l’icona ingranaggio per accedere alla configurazione. Inserire quindi il Domain, il Client ID, il Client Secret e il Signing Certificate generati da Auth0.

Selezionare lo username di Auth0 che sarà assegnato ad un profilo utente in Docebo. Digitare l’attributo (ex. Username, indirizzo email, unique user) nei campi di testo corrispondenti.

Selezionare lo username di Auth0 che sarà assegnato ad un profilo utente in Docebo. Digitare l’attributo (ex. Username, indirizzo email, unique user) nei campi di testo corrispondenti.

Premere Salva le modifiche per terminare la procedura ignorando la configurazione SSO, il logout behaviour e lo user provisioning.

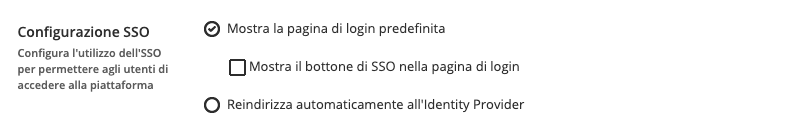

Configurazione SSO

Per configurare il SSO, selezionare una delle due opzioni a disposizione nella sezione dedicata. Scegliere se si desidera visualizzare la pagina di login standard di Docebo, o se si preferisce reindirizzare automaticamente all’Identity Provider. Selezionando la prima opzione, è possibile decidere se visualizzare il pulsante SSO sulla pagina di login della piattaforma.

Selezionando l’opzione Reindirizza automaticamente all'Identity Provider, è possibile definire una Pagina di destinazione del logout per la disconnessione degli utenti, in sostituzione della pagina standard di logout. Indicare l’URL nel campo di testo dedicato.

Selezionando l’opzione Reindirizza automaticamente all'Identity Provider, è possibile definire una Pagina di destinazione del logout per la disconnessione degli utenti, in sostituzione della pagina standard di logout. Indicare l’URL nel campo di testo dedicato.

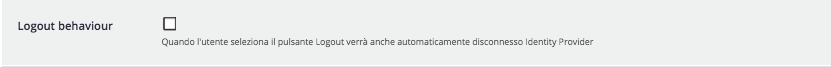

Logout behavior

La sezione Logout Behavior permette di abilitare l’opzione per la disconnessione automatica dell’utente dall’Identity Provider allo scollegamento da Docebo.

Quando si seleziona questa opzione, è necessario inserire l'URL della propria piattaforma nella lista consentita in Auth0, o gli utenti non potranno disconnettersi. L'URL della piattaforma deve essere dichiarato in due aree dell'account di Auth0, quindi connettersi al proprio account Auth0 e:

Quando si seleziona questa opzione, è necessario inserire l'URL della propria piattaforma nella lista consentita in Auth0, o gli utenti non potranno disconnettersi. L'URL della piattaforma deve essere dichiarato in due aree dell'account di Auth0, quindi connettersi al proprio account Auth0 e:

- cliccare Applications nel menu di sinistra, identificare l'applicazione Docebo nell'elenco e cliccare l'icona ingranaggio nella riga dell'applicazione per accedere la pagina Settings. Nella sezione Allowed logout URLs digitare l'URL della piattaforma seguito da

/auth0. Per esempio:https://myplatform.docebosaas.com/auth0

- accedere ora al proprio profilo cliccando sul proprio avatar in alto a destra, e selezionare Settings. Spostarsi alla scheda Advanced e digitare l'URL della piattaforma nella sezione Allowed Logout URLs. Per sempio:

https://myplatform.docebosaas.com

Se si utilizza un dominio personalizzato definito nella Gestione domini, inserire sia l'URL del proprio dominio personalizzato che l'URL docebosaas.

User provisioning

Per eseguire correttamente l'user provisioning per questa integrazione, è necessario innanzitutto creare delle Actions in Auth0 per esporre i claim degli utenti Auth0, in modo che Docebo possa utilizzare questi dati per configurare l'user provisioning. Per ulteriori informazioni, consultare la documentazione di Auth0 sulle Actions (si apre in una nuova scheda).

Suggerimento: se in precedenza si utilizzavano le Regole Auth0, consigliamo vivamente di creare nuove Actions anziché migrarle automaticamente con l'opzione offerta da Auth0.

Una volta create le azioni appropriate, si può configurare il provisioning degli utenti nella piattaforma. Per una spiegazione più dettagliata di questo processo, consultare anche l'articolo General guidance for SSO configuration (Linee guida generali per la configurazione SSO) > User provisioning (Provisioning degli utenti).

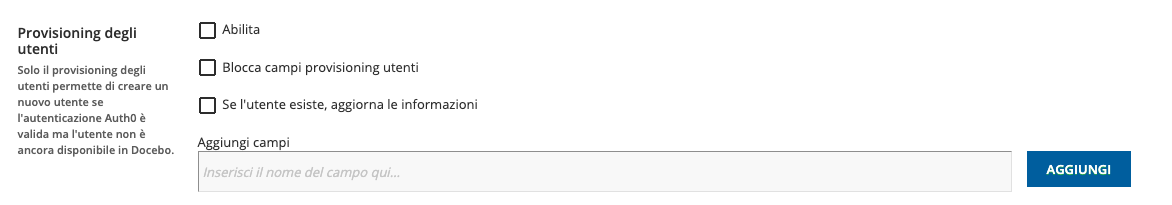

La piattaforma consente di creare istantaneamente un utente presente nell'Identity Provider ma che non è ancora presente nel database della piattaforma. Iniziare selezionando l'opzione Abilita. Si può anche selezionare l'opzione per bloccare i campi di user provisioning, il che significa che gli utenti non possono modificare i dettagli nei loro profili utente creati tramite Auth0. Quando si modifica il profilo utente, le opzioni saranno disattivate.

Se si hanno utenti già presenti in entrambi i database, si deve selezionare l'opzione per aggiornare le informazioni utente per gli utenti esistenti. Tenere presente che la mancata selezione di queste opzioni comporta la necessità di registrare manualmente (opzione Abilita) o aggiornare gli utenti (opzione di aggiornamento) nella piattaforma.

Indicare infine i campi aggiuntivi per cui si desidera stabilire un’associazione fra Docebo e l’Identity Provider, e associare i nomi dei campi Docebo ai nomi dei campi dell’Identity Provider. Attenzione, ogni campo è unico, non è possibile applicare lo stesso claim a più campi.

Indicare infine i campi aggiuntivi per cui si desidera stabilire un’associazione fra Docebo e l’Identity Provider, e associare i nomi dei campi Docebo ai nomi dei campi dell’Identity Provider. Attenzione, ogni campo è unico, non è possibile applicare lo stesso claim a più campi.

Indicare il nome del campo aggiuntivo nel campo di testo della piattaforma, quindi premere Aggiungi. Il campo aggiuntivo sarà visualizzato nell’elenco sottostante, la piattaforma compilerà automaticamente il nome e la categoria del campo nelle finestre di testo corrispondenti. A fine configurazione, premere Salva le modifiche.

Note sullo user provisioning

- Se si desidera popolare il campo aggiuntivo relativo al Paese dell'utente tramite SSO, un valore accettabile è l'ID del Paese o il nome del Paese, come indicato nell'articolo intitolato Elenco dei Codici ISO 3166-1 per i Paesi.

- L'attributo utente Lingua non è supportato durante l'user provisioning.

Auth0 per i client Extended Enterprise

È possibile configurare Auth0 per i clienti creati utilizzando l'app Extended Enterprise dal Menu amministrazione, selezionando la sezione Extended Enterprise quindi Gestione. Dopo aver identificato il cliente nell’elenco, premere l’icona ingranaggio nella riga corrispondente. Nella scheda Auth0 settings, seguire gli step descritti in precedenza per compilare la pagina di configurazione.

Eseguire il login con le credenziali di Auth0

Per connettersi alla piattaforma utilizzando le credenziali di Auth0, premere il tasto Login nella pagina di Login della piattaforma, quindi Auth0 nel pop up.

Configurare Auth0 per l'app Go.Learn

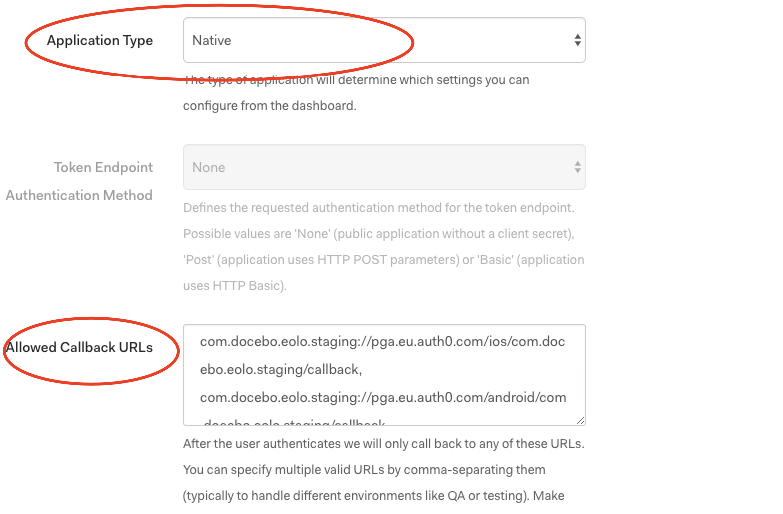

Se si utilizza Auth0 per il SSO nell'app mobile Go.Learn di Docebo, è necessario configurare i campi Application Type e Allowed Callback URLs in Auth0 per permettere agli studenti di effettuare il login all'app utilizzando Auth0.

Il tipo di applicazione (Application Type) deve essere impostato a Native, ed è necessario aggiungere i seguenti URL nella sezione Allowed Callback URLs (sostituendo

Il tipo di applicazione (Application Type) deve essere impostato a Native, ed è necessario aggiungere i seguenti URL nella sezione Allowed Callback URLs (sostituendo {AUTH0_DOMAIN} con il proprio dominio Auth0 utilizzando il FQDN - Fully qualified domain name, nome di dominio completo):

com.docebo.eolo.staging://{AUTH0_DOMAIN}/ios/com.docebo.eolo.staging/callback

com.docebo.eolo.staging://{AUTH0_DOMAIN}/android/com.docebo.eolo.staging/callback

Attenzione! È necessario configurare questi campi il prima possibile per assicurarsi che i propri utenti possano accedere all'app Go.Learn utilizzando Auth0. A partire dal 2 aprile 2019, se non si sono configurati correttamente questi campi, i propri utenti non potranno accedere all'app Go.Learn utilizzando il SSO Auth0.

Flusso di autenticazione

A partire dal 26 ottobre 2021, Docebo utilizza short-lived token per una maggiore sicurezza della piattaforma:

Vecchio flusso di autenticazione

Prima del 26 ottobre 2021, la piattaforma inviava una richiesta all'Identity Provider (IdP) che rispondeva con un token di accesso persistente.

Ogni SSO ha dei processi diversi, ma tutti restituiscono un link alla piattaforma contenente il token di accesso nell'URL:

https://mylms.docebosaas.com/learn/home;type=oauth2_response;reenter_cc=0;access_token=9b8de7ed2af145dee78aa4282bf1d3b17baf02cd;expires_in=3600;token_type=Bearer;scope=api

Flusso di autenticazione con Short Lived Token

Il nuovo flusso di autenticazione offre maggiore sicurezza sostituento il short lived token monouso inviato dall'IdP con un token interno:

Ogni SSO ha dei processi diversi, ma tutti restituiscono un link alla piattaforma contenente il token di accesso nell'URL. Gli short lived token possono essere usati una sola volta (la loro validità è di 30 secondi) ed essere scambiati con vere credenziali:

https://mylms.docebosaas.com/learn/signin;type=token_exchange;exchange_token=eyJ0eXAiOiJKV1QiLCJhbGciOiJSU

La piattaforma utilizza internamente e automaticamente chiamate POST e li modifica con token di accesso reali. Questo processo offre maggiore sicurezza senza modificare il comportamento del SSO.